Kontrolle über SaaS-Anwendungen behalten

SaaS-Management: Shelfware und Schatten-IT im Griff

Um IT-Asset-Daten zu bereinigen und zu normalisieren kommen in modernen SaaS-Managementlösungen Machine Learning-Funktionen zum Einsatz

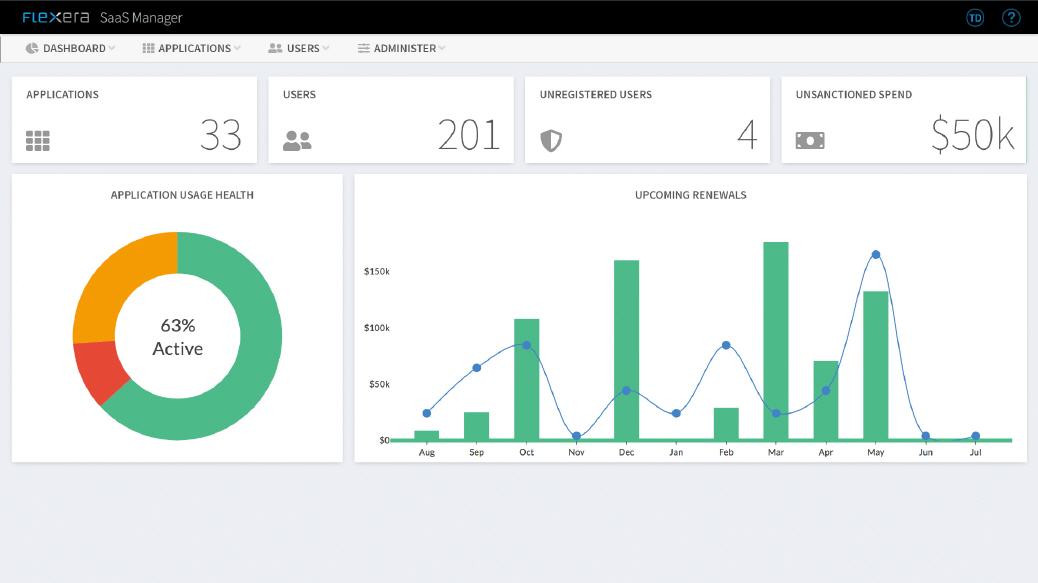

Wer Software-Ausgaben unter Kontrolle bringen will, braucht ein intelligentes Software Management. Daran hat auch Software-as-a-Service (SaaS) nichts geändert. Ganz im Gegenteil: Schatten-IT und Shelfware zählen zu den größten Kostenfallen bei Cloud-basierten Anwendungen. Durchschnittlich kommen in Unternehmen 15x mehr SaaS-Anwendungen zum Einsatz als auf offizieller Seite bekannt ist. Der Grund für die Schatten-IT ist leicht nachzuvollziehen: Für Mitarbeiter ist es sehr einfach Anwendungen über die Cloud zu abonnieren. Kreditkarte und E-Mail-Adresse reichen Public Cloud-Anbietern wie Amazon Web Services (AWS) und Microsoft Azure aus, um in wenigen Schritten ein Konto anzulegen und je nach Bedarf SaaS-Anwendungen zu beziehen – in vielen Fällen ohne Absprache mitder IT oder dem Einkauf.

Die fehlende Kontrolle über SaaS-Anwendungen stellt nicht nur ein Sicherheitsrisiko dar, sondern erschwert auch die Eindämmung von sogenannter Shelfware, also ungenutzten Anwendungen, die unnötig Subskriptions- und Lizenzierungskosten verursachen. Wer nicht weiß, welche Software im Unternehmen vorhanden ist, tut sich naturgemäß schwer, die Anwendungen auf ihre Nutzung und damit auf ihre Existenzberechtigung zu hinterfragen. Häufig vergessen Anwender auch schlichtweg, welche SaaS-Anwendungen auf welcher Cloud-Instanz abonniert sind und erwerben kontinuierlich neue Services. Viele SaaS-Abonnements werden zudem am Ende eines Projekts oder bei einem Personalwechsel erst sehr spät oder im schlimmsten Fall gar nicht gekündigt.

Verschärft wird die Situation dadurch, dass die Zahl der eingesetzten SaaS-Anwendungen in den letzten Jahren kontinuierlich steigt – vor allem bei kleinen und mittelständischen Unternehmen, die von der grundsätzlichen höheren Flexibilität und den geringeren Anschaffungskosten profitieren. Das nur zwei Drittel dieser Anwendungen genutzt werden und damit Kosteneinsparungen zunichtemachen, bleibt dabei oft außen vor.

Einheitliche IT-Asset-Daten

Um Schatten-IT und Shelfware in den Griff zu bekommen, brauchen IT-Abteilungen zunächst einen detaillierten Ein- und Überblick in den Softwarebestand von Unternehmen. Die Inventarisierung aller IT-Assets wiederum setzt eine einheitliche Datengrundlage voraus – für viele Unternehmen eine echte Herausforderung. Nicht nur steigt die Anzahl an Hardware- und Software-Assets kontinuierlich, ein Großteil der vorliegenden IT-Asset-Daten ist auch nicht standardisiert. Auch hier gilt die Devise: Garbage In, Garbage Out. Uneinheitliche Schreibweisen ein und derselben Software, unverständliche Abkürzungen oder Tippfehler innerhalb der Daten sowie fehlende Datensätze machen es unmöglich, sinnvolle Aussagen zum Softwarebestand zu treffen. Ob diese autorisiert oder nicht-autorisiert, häufig oder kaum genutzt werden, ist dabei zunächst einmal zweitranging. Es entsteht zu Redundanzen und die Datenintegrität leidet.

Um IT-Asset-Daten zu bereinigen und zu normalisieren kommen in modernen SaaS-Managementlösungen daher Machine Learning-Funktionen zum Einsatz. Mithilfe eines Matching-Algorithmus werden zunächst direkte Übereinstimmungen zwischen den getätigten Transaktionen in Finanzsystemen und einer umfassenden Datenbank mit Informationen zu SaaS-Anwendungen und Anbietern identifiziert. Lassen sich keine direkten Übereinstimmungen finden, kommt ein Fuzzy-Match-Algorithmus zum Einsatz, der mit hoher Zuverlässigkeit unterschiedliche Schreibweisen, Rechtschreibfehler und Permutationen erkennt. Hieroglyphen wie "ADB PHTSHP" lassen sich so automatisch entschlüsseln, in die offizielle Bezeichnung umwandeln ("Adobe Photoshop") und damit dem richtigen Anbieter, Versionsnummer oder Rechnungsstelle in einer Abteilung zuordnen.

Die Zuverlässigkeit der Suchergebnisse lässt sich dabei anhand von bestimmten Kriterien einstufen. Erst wenn ein konkreter Schwellenwert überschritten ist, gilt der Datensatz als verifiziert. Ist eine Übereinstimmung nur wahrscheinlich, aber nicht sicher, wird diese von einem Team an Experten im Einzelnen evaluiert, verworfen oder bestätigt. Die vorgenommene Klassifizierung kann anschließend in das System zurückgespielt werden und verbessert so die Fuzzy- und Direct-Matching-Algorithmen für künftige Abfragen.

Verknüpfung mit Finanzmanagementsystemen

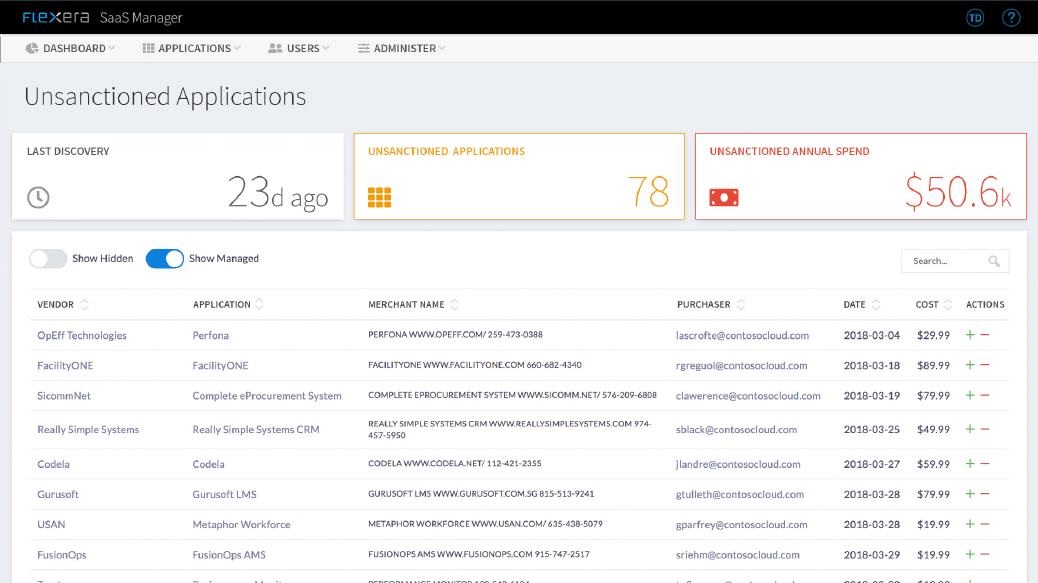

Erst nach der Datenaufbereitung und der Inventarisierung von Anwendungen ist es sinnvoll automatisierte SaaS-Managementlösungen einzusetzen, um Schatten-IT und Shelfware zu identifizieren und einzudämmen. Cloud-Anwendungen erfordern andere Methoden als On-Premise-Anwendungen, wobei auch diverse Anbieter unterschiedliche Wege gehen.

Eine sinnvolle Herangehensweise ist es, SaaS-Managementlösungen mit dem Finanzcontrolling zu verbinden. Der Blick in Ausgabenmanagement-, Buchhaltungs- und Abrechnungssysteme macht beispielsweise schnell klar, wer wo abseits offizieller Kanäle Anwendungen kauft und bezahlt. So lassen sicheinzelne Transaktionsdatensätze bis ins Detail überprüfen und zurückverfolgen – zum Beispiel über typische Abrechnungscodes der Software-Anbieter. Das Kürzel MSFT*O365 findet sich so in der Regel auf allen Kreditkartenabrechnungen für Microsoft-Einkäufe. Der einheitliche Code vereinfacht die Suche und erkennt selbst Anwendungen, deren Bezeichnungen fehlerhaft vorliegen. "Micrsoft Office" wird so trotz Tippfehler als Microsoft Office 365 identifiziert.

Die Anbindung an Business Management Software wie NetSuite schafft ein hohes Grad an Transparenz für das Management von SaaS. So lässt sich einsehen, wo die höchsten Ausgaben für Software getätigt werden oder welche Anwendung häufig und über unterschiedliche Abteilungen hinweg benötigt wirdund damit die IT und Procurement-Abteilung auf den Plan ruft. Auch unsichere oder unerwünschte Anwendungen lassen sich auf diese Weise inmitten der wachsenden Anzahl an IT-Assets inUnternehmen leichter ermitteln.

Nutzungsdaten über Single-Sign-On (SSO)

Um Shelfware aufzuspüren und zu überprüfen, welche SaaS-Anwendungen tatsächlich gebraucht und welche entfernt werden können, sind darüber hinaus Nutzungsdaten entscheidend. Einen guten Einblick in die Nutzung erlaubt beispielsweise Single-Sign-On(SSO). Mit diesem Anmeldeverfahren können Mitarbeiter nach einmaliger Authentifizierung auf mehrere Services, Applikationen oder Ressourcen zuzugreifen. Es ersetzt damit einzelne Anmeldeverfahren mit verschiedenen Userdaten und erstellt eine übergreifende Identität des Anwenders. Integriert in eine SaaS-Ausgabenmanagementlösung lassen sich so Nutzungsdaten zentral abfragen.

Fehlen Cloud-basierte SSO-Systeme lassen sich SaaS-Managementsysteme auch mit dem Active Directory im Unternehmen verbinden – idealerweise in der Cloud, wenn nötig aber auch lokal. Der Verzeichnisdienst von Microsoft Windows Server lässt sich mit einem Telefonbuch vergleichen, das Telefonnummern den jeweiligen Anschlüssen zuordnet. AD ermöglicht es, das komplexe Netzwerk an IT-Assets im Unternehmen realitätsnah und entsprechend seiner räumlichen Verteilung zu strukturieren. Benutzer, PCs, Applikationen, Server aber auch Drucker und Scanner lassen sich so besser verwalten und überprüfen. Auf dieser Basis können SaaS-Managementlösungen nicht nur Einkäufer mit Transaktionen in Beziehung setzen, sondern auch Mitarbeiter identifizieren, die unberechtigt Zugang auf Anwendungen besitzen, oder selbst nach Ende ihres Beschäftigungsverhältnis auf eine Anwendung wie Salesforce zugreifen können.

Die Vorteile der Cloud und Software-as-a-Service liegen auf der Hand. Unternehmen können Kosten bei der Beschaffung und Wartung von Hardware, Software und Rechenzentren reduzieren und profitieren gleichzeitig von mehr Flexibilität und nutzungsbasierten Abrechnungsmodellen. Die Funktionalität und Convenience der Cloud darf jedoch nicht mit weniger Komplexität beim Management verwechselt werden. Grundsätzlich gilt: Je sauberer, detaillierter und einheitlicherdie IT-Asset-Daten, desto einfacher gestaltet sich die Inventarisierung, und desto besser, kosteneffizienter und sicherer lassen sich IT-Assets managen – einschließlich Schatten-IT und Shelfware. (Flexera: ra)

eingetragen: 15.08.18

Newsletterlauf: 22.08.18

Flexera Software: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.